随着逆向工程与自动化分析工具的不断进步,传统的软件加密方式越来越难以抵抗破解手段。尤其是符号执行(Symbolic Execution)这类静态+动态结合的逆向分析技术,已被广泛用于恶意代码分析、漏洞挖掘和商业软件破解之中。为此,很多开发者和软件厂商开始使用VMProtect这样的虚拟化加壳工具,提升软件的抗破解能力。那么,VMProtect如何防御符号执行,VMProtect怎么设置注册表保护?本文将从技术原理出发,结合VMProtect的实际功能设置,给出详细的解析与实用建议。

一、VMProtect如何防御符号执行

符号执行是一种模拟程序执行路径并推导出约束条件的静态分析技术。它可以模拟所有可能的输入并找出满足某些条件的路径,从而用来识别漏洞、逻辑缺陷,甚至逆推出加密算法。在破解中,黑客会使用如angr、KLEE、S2E等工具,通过符号执行来定位关键分支、解密逻辑或破解注册码算法。

而VMProtect通过以下几个方式,有效对抗符号执行带来的威胁:

1. 指令虚拟化与混淆

VMProtect的核心是将关键函数编译成虚拟指令(VM bytecode),再交由其虚拟机解释执行。这样:

真实指令被替换为自定义指令集,符号执行工具无法识别VM语义。

路径爆炸问题严重,符号引擎在处理虚拟指令时会进入不可控状态,导致崩溃或卡顿。

反调试和自修改机制进一步增加分析复杂度。

这相当于把可读的执行逻辑变成了“黑盒”,让符号执行几乎无法推导路径约束。

2. 插入随机控制流与跳转陷阱

VMProtect在转换代码时,可以插入虚假跳转、异常路径、无用条件分支等逻辑,误导符号执行工具:

工具很容易将精力集中在“干扰路径”上,忽略真实逻辑。

虚拟机的调度机制可以改变控制流的顺序,使路径不可预测。

这对依赖路径遍历的符号执行算法是极大的干扰。

3. 加入运行时加密与解密

关键数据(如注册码、关键字符串)在运行时才解密,解密操作在VM代码中完成,这意味着:

静态分析时无法获取明文数据;

动态跟踪也需要模拟整个虚拟指令集,门槛极高。

此举能有效避免符号执行快速定位敏感数据位置。

4. 自定义VM架构与多重虚拟化

VMProtect支持开发者自定义虚拟指令结构,也可以为不同模块使用不同VM架构(混合虚拟化):

这样会进一步抬高逆向门槛,符号执行无法通用分析;

即使模拟一个VM,还要应对第二层、第三层不同结构的虚拟化。

这不仅防住了自动化分析,还能阻止人工逆向工程。

5. 检测符号执行环境并主动退出

高级VMProtect版本可集成环境检测机制,判断当前是否运行在分析环境中(如PIN、angr引擎、动态钩子环境):

一旦检测到不正常执行方式,软件可以自动退出或崩溃;

对符号执行者是一种“诱杀机制”,防止深入逆向。

二、VMProtect怎么设置注册表保护

除了抗逆向分析,VMProtect还可以保护程序与系统资源之间的交互,注册表读写行为就是重点之一。攻击者常常通过注册表来寻找配置信息、License值或操作系统痕迹,因此VMProtect也提供了多种方式对注册表行为进行保护。

以下是使用VMProtect设置注册表保护的常见方法:

1. 加密访问注册表的函数

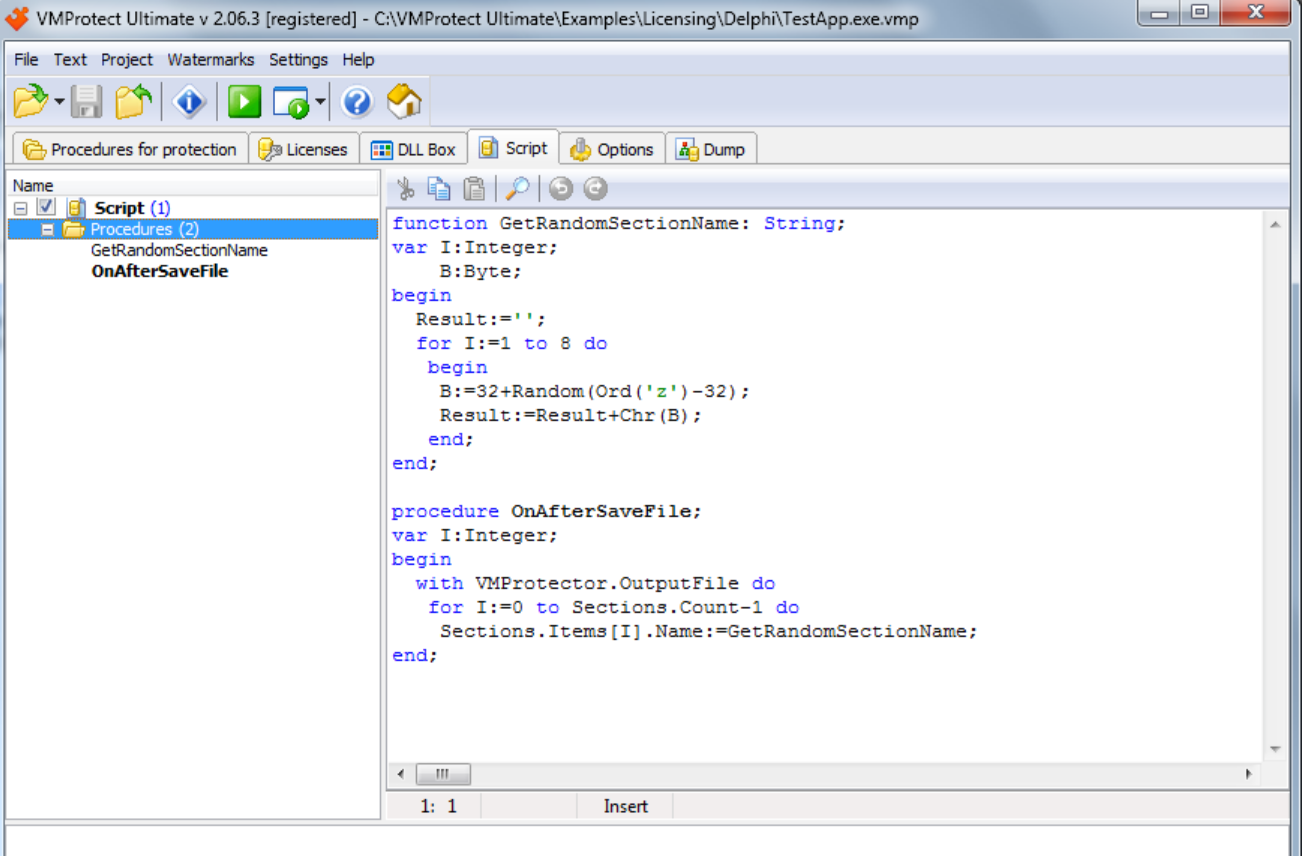

在VMProtect项目中,选择你用来访问注册表的函数,如RegOpenKeyEx、RegSetValueEx等包装函数。

在“Functions”面板中将其标记为虚拟化(Virtualize)或超级混淆(Ultra),使其被VM转换为虚拟代码。

这样,逆向者无法简单定位或提取这些关键API调用,提升安全性。

2. 整体加壳包含注册表操作模块

如果注册表逻辑不是单独函数,而是嵌套在UI或主流程中,建议将整块逻辑整体设为“虚拟化”保护。

VMProtect会自动将访问数据、计算密钥、写入操作全部混淆为不可识别指令。

3. 使用内存数据代替注册表静态值

将注册表敏感键值(如License)在程序启动后通过内存动态写入(如调用RegCreateKeyEx),并加密密钥或数据内容。

配合VMProtect的运行时解密、字符串隐藏功能,可以在运行中解码后立即销毁明文,防止静态分析抓包。

4. 使用反调试检测注册表工具

在VMProtect中启用反调试、反监控设置(例如检测是否存在RegMon、ProcMon、Debugger等)。

一旦检测到注册表行为被监控,可以使程序挂起、自动关闭、提示错误。

5. 隐藏注册表路径或使用自定义加密

在访问注册表路径(如HKEY_LOCAL_MACHINE\Software\MyApp\license)时,不直接使用明文字符串,而是将路径加密保存在资源区,使用VMProtect提供的解码函数动态生成。

可以将整个字符串解码函数设为虚拟化函数,增加破解者获取路径的难度。

三、VMProtect在实际开发中的应用建议

理解了VMProtect如何防御符号执行和设置注册表保护的技术细节之后,很多开发者还会关心一个问题:在日常开发中,如何合理地将VMProtect集成进项目流程?毕竟,安全性不能以牺牲开发效率和用户体验为代价。下面是一些建议,供开发者在实际使用VMProtect时参考:

1. 精细化选择加密对象,避免“全虚拟化”

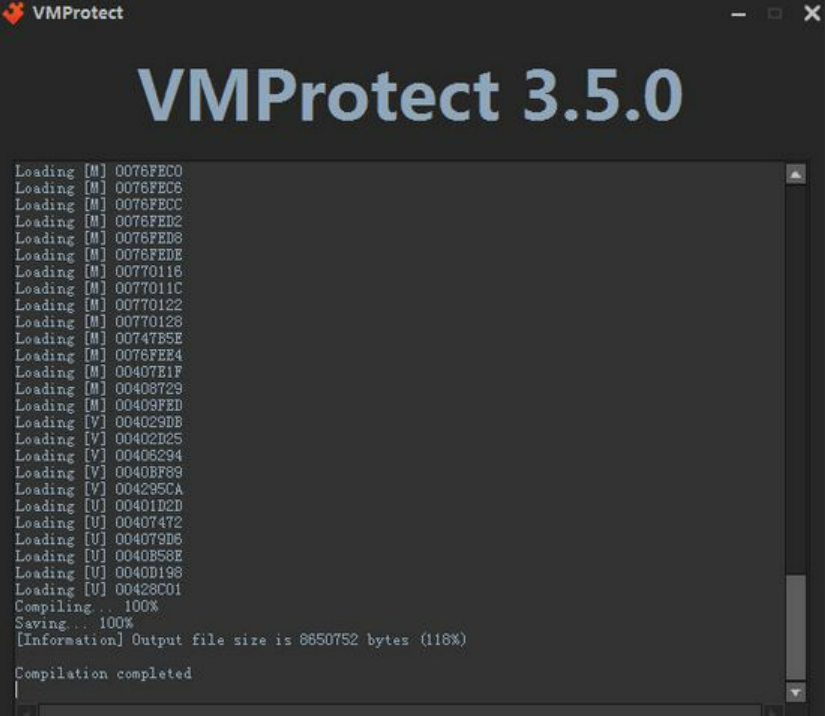

不建议整个程序都进行虚拟化处理,这会显著降低运行性能,尤其是计算密集型模块。

更合理的做法是只对关键逻辑函数(如注册校验、算法核心、注册表访问、授权验证)进行保护。

2. 与源码配合良好,使用虚拟化宏做标记

在代码中使用VMProtect提供的宏(如#pragma protect或VMProtectBegin())明确保护区域。

这样可以在项目迭代中灵活控制保护范围,也便于团队协作管理。

3. 配合软件更新机制,避免静态破解

可将注册表密钥、算法片段等在不同版本中轻微变动,破坏破解工具的通用性。

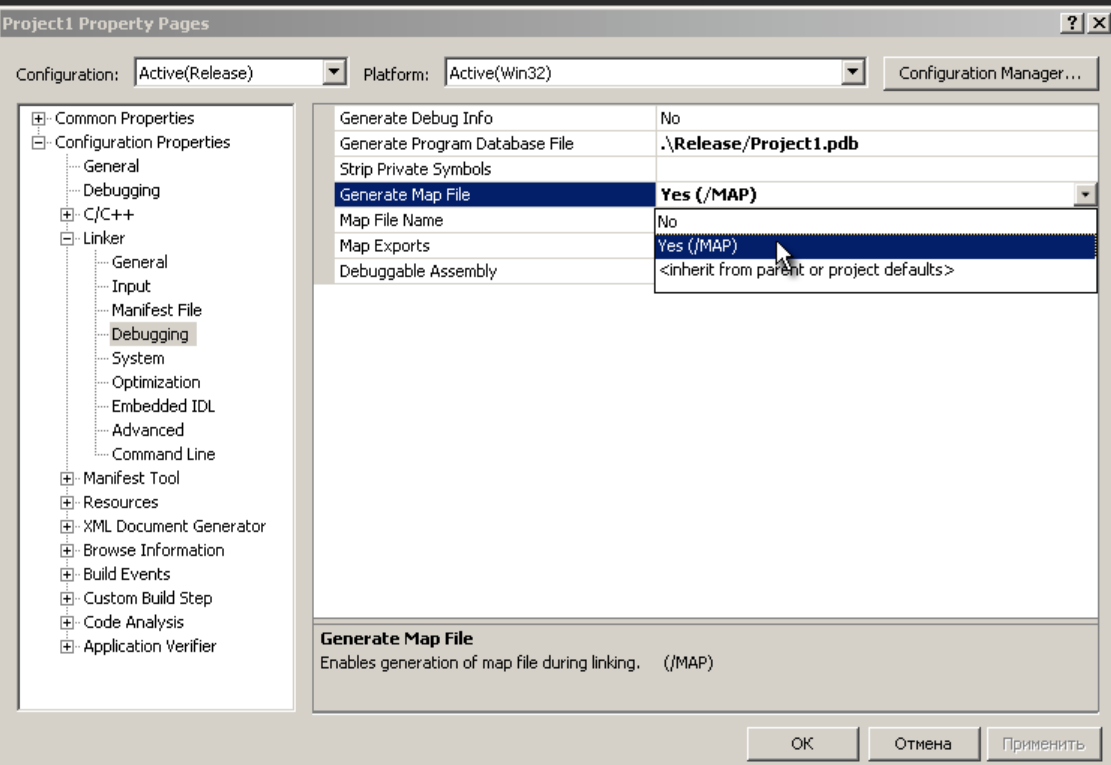

VMProtect支持批量保护脚本,可自动处理多版本加壳操作。

4. 定期更换虚拟机架构或字节码表

尽管VMProtect的VM架构已经足够复杂,但如果长期不变,也可能被破解者逐步分析。

企业版支持自定义VM逻辑,可通过定期更换指令集结构增强安全。

5. 不依赖单一加密手段,构建复合型防线

VMProtect适合做“核心保护”,而外围应结合代码混淆(如Obfuscator)、反调试检测(如IsDebuggerPresent)、防注入机制(如API Hook防护)等手段,形成组合拳。

通过这些实践建议,可以最大化VMProtect在真实项目中的价值,实现性能与安全性的平衡。

总结

关于“VMProtect如何防御符号执行 VMProtect怎么设置注册表保护”的问题,如果你的软件中涉及授权管理、配置存储或者具有商业敏感逻辑,那么合理使用VMProtect来增强安全性,是极具性价比的选择。但需要注意,VMProtect虽然强大,但也不是万能,最好与代码混淆器、反调试库、网络加密等技术组合使用,构建一个更加坚固的安全防线。