在当前软件开发与保护领域中,代码安全已成为绕不开的重要环节。尤其是对商业软件、游戏程序或加密通信组件而言,防止逆向工程和调试攻击是确保商业机密与核心算法不被泄露的关键一环。VM Protect作为一款功能强大的商业加壳与代码虚拟化保护工具,不仅具备高强度的代码混淆能力,还提供多种反调试策略供开发者使用。本文围绕怎样用VM Protect添加反调试检测怎么用VM Protect设置反调试功能这一主题,全面解析如何在软件项目中集成反调试机制,并实现防破解、防注入的安全目标。

一、怎样用VM Protect添加反调试检测

VM Protect中内置了多种反调试技术,可以有效阻止使用Olly Dbg、x64dbg、IDAPro等主流调试器对目标程序进行运行级调试。其主要检测方式涵盖Windows API层级、进程上下文扫描以及调试事件感知等手段。

第一步,导入原始可执行文件

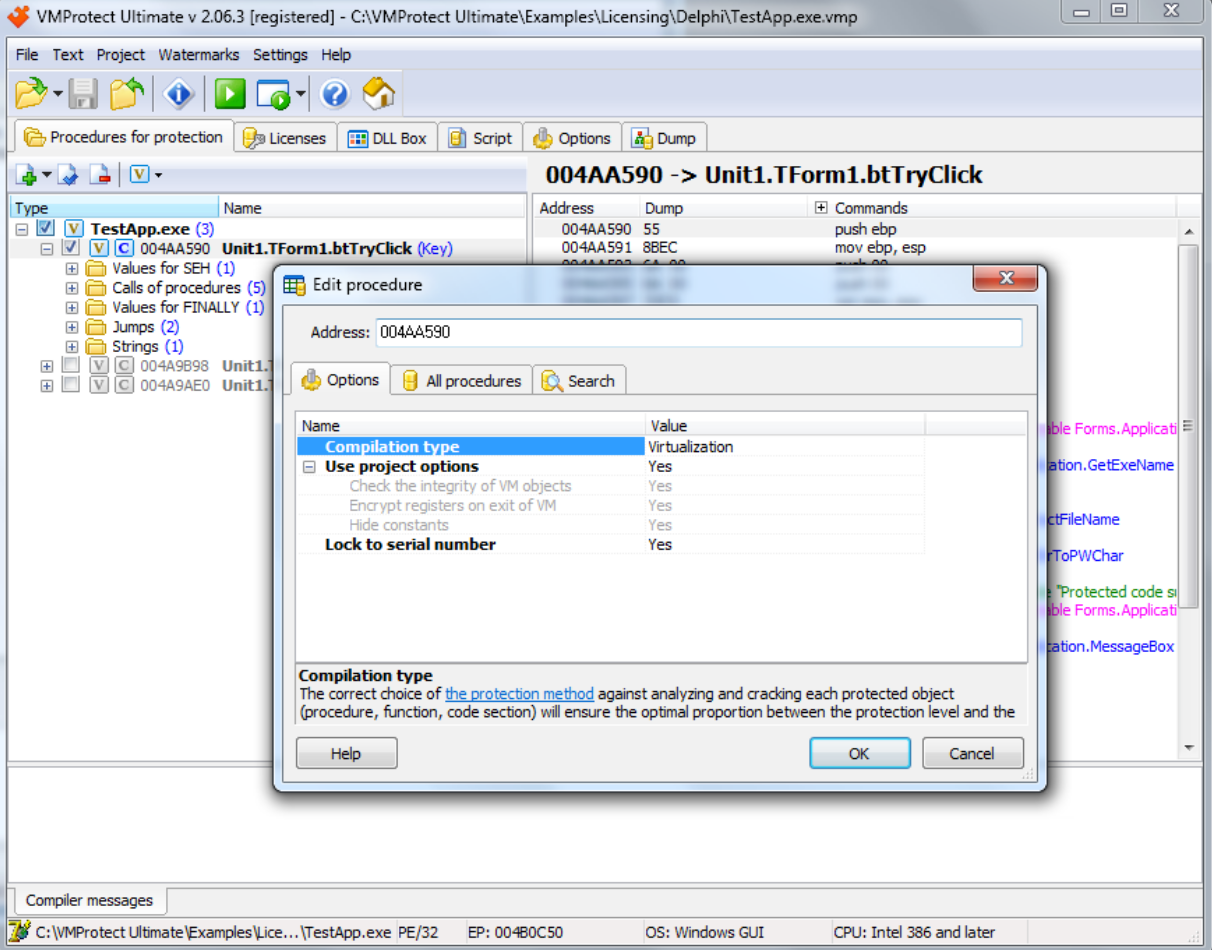

打开VM Protect GUI版本,点击“New Project”并导入需保护的可执行文件或动态链接库(.exe或.dll)。项目创建完成后,在左侧面板中可以看到文件结构与符号信息。

第二步,选择待保护的函数或代码区域

使用“Functions”选项卡浏览已识别函数。建议优先选择重要算法入口、核心认证逻辑、动态注册校验等高敏感区域进行保护。

第三步,启用反调试检测

在右侧“Protection Options”窗口中,勾选“Anti-Debug”选项。该功能将嵌入以下类型的检测机制:

检查调试标志位(PEB->Being Debugged)

使用`Is Debugger Present()`和`Check Remote Debugger Present()`API做快速响应

检测调试异常(如INT3指令、软件断点)

判断窗口类名(如OllyDbg、WinDbg窗口特征)

探测系统APIHook行为(调试器常用于APIHook注入)

第四步,应用反调试保护到指定段

选中函数或代码段,在右键菜单中选择“Protect with Virtualization”或“Mutation”,这一步将反调试与虚拟机指令同步处理,增加破解难度。

第五步,构建受保护程序

点击“Build”,VM Protect将自动加壳并植入反调试检测逻辑。构建完成后输出为一个包含虚拟指令与校验机制的新可执行文件。

二、怎么用VM Protect设置反调试功能

VM Protect并非仅提供静态勾选项,其反调试机制具有细粒度设置能力,开发者可以根据程序部署环境、反分析风险等级和性能要求灵活配置。

反调试模式选择

在项目属性中,“Anti-Debug”下拉框提供不同强度的保护等级:

Basic Mode:适用于一般商业应用,轻量快速,检测常规调试器;

Extended Mode:包含线程检测、内存布局校验,适合对抗IDA脚本;

Aggressive Mode:引入复杂异常处理与系统API陷阱,适合高度敏感系统,但可能影响部分旧系统兼容性。

集成VM Protect SDK实现运行时校验

VM Protect提供开发者接口库(VM Protect SDK.h),可通过调用如`VM ProtectIsDebuggerPresent()`或`VM ProtectIs Virtual Machine Present()`函数,在程序运行中主动检测调试器或虚拟环境。

建议在关键算法执行前添加如下判断:

if(VM ProtectIs Debugger Present()){

ExitProcess(1);//检测到调试器立即终止

细化保护策略组合

除了基本反调试设置,VM Protect还允许结合以下高级策略:

自定义异常处理器:通过SEH/VEH处理非预期调试异常;

设置内存页属性(如将代码页设为不可读)混淆调试器视图;

混淆API名称与调用栈结构,增加逆向成本;

使用虚拟指令流将判断逻辑包裹,提高检测规避门槛。

优化性能与稳定性

在配置反调试功能时应评估目标设备环境。嵌入式系统或工业设备需保守选择“Basic Mode”;而对于桌面应用软件,则推荐启用“Extended Mode”,并避免引入频繁的主动轮询检测,降低误报风险。

三、反调试检测与代码完整性校验是否应联合应用

在实际项目中,开发者往往关注一个更关键的问题:仅仅依赖反调试功能是否足够,是否还需引入代码完整性校验以提升安全强度?

反调试技术与代码完整性校验应被视为互补关系。前者主要用于防止调试器介入程序运行流程,后者则关注文件是否被篡改或破解。因此,联合部署这两种技术策略,将显著增强程序在面对动态调试与静态修改时的双重抗性。

增强联动策略如下:

1.指纹校验机制

可使用SHA256对关键段进行哈希签名,并在程序初始化时进行对比,一旦不一致立即终止。配合VM Protect的代码虚拟化,可有效防止传统patch工具定位签名位置。

2.绑定校验结果与反调试逻辑

通过编程实现“校验失败即触发反调试异常”,形成联动机制。可调用SDK中的`VM Protect Decrypt StringA()`等API间接验证逻辑触发点,隐藏真正代码流。

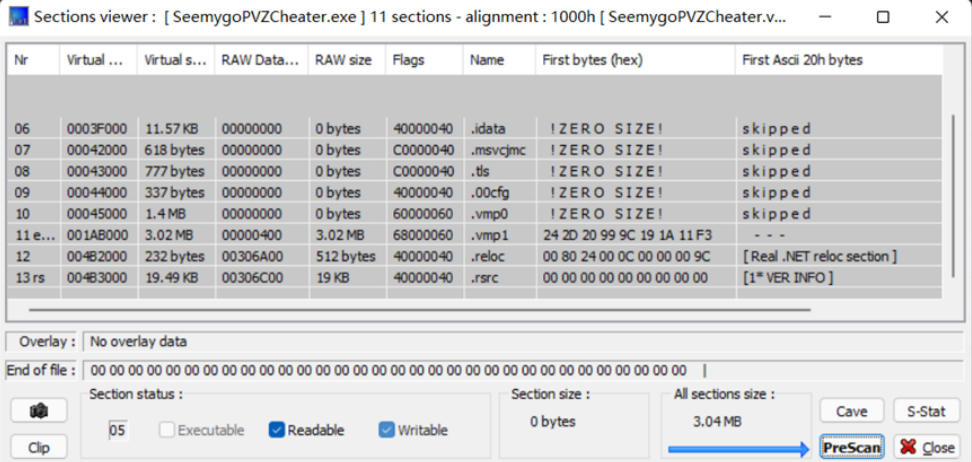

3.动态加载模块校验

对动态链接库(DLL)加载后进行代码段校验,防止DLL注入或API Hook技术。并可结合TLS回调函数设置,优先执行安全校验流程。

4.伪异常伪装机制

在反调试检测失败或完整性验证失败时,不直接崩溃,而是跳转至合法界面但不执行核心功能,误导分析者。

通过联合应用这两种手段,能在极大程度上提升软件抗破解能力,使得无论是调试器入侵,还是静态补丁修改,都将面临显著阻力。

总结

本文以“怎样用VM Protect添加反调试检测怎么用VM Protect设置反调试功能”为核心内容,详细分析了如何使用VM Protect构建可靠的反调试机制,并在最后进一步探讨了反调试与代码完整性校验的联动策略。随着反调试对抗技术的不断演进,开发者不仅要掌握工具设置技巧,更应构建动态检测与静态验证结合的安全防护体系,才能真正保障程序逻辑、算法与用户数据的安全性。