在当前软件开发与发布过程中,软件被破解、反编译、篡改等问题愈发严重。为了防止源代码泄露、保护商业逻辑和算法安全,加壳技术逐渐成为主流安全防护手段。VM Protect作为一款知名的代码虚拟化保护工具,被广泛应用于合法授权的软件加密保护场景中。本文将围绕VM Protect如何使用脚本与VM Protect如何保护代码这两个方面展开,深入介绍其在合规条件下的使用方式,并延伸探讨如何结合调试防护机制提升整体软件安全性。

一、VM Protect如何使用脚本

VM Protect支持通过脚本方式配置自动化保护流程,提高加壳效率与适配性。用户在合法授权环境中可通过其脚本接口对不同模块、函数、代码段进行灵活保护。以下为常见的脚本使用细节解析:

1.项目脚本概览

VM Protect提供.vmp脚本文件,作为加壳项目的配置入口。该脚本包含多个部分,包括:

setinput与setoutput:指定输入文件与输出目标路径;

addprotection:定义需要加密保护的函数或模块;

setoptions:配置虚拟化类型、反调试选项等;

execute:启动实际的保护流程。

通过这种方式,用户可在CI/CD流水线中嵌入加壳步骤,实现自动化交付。

2.自定义保护逻辑

VM Protect的脚本语言允许开发者自定义保护策略。例如可通过以下语句为指定函数添加虚拟化保护:

add protection"Module Name !Function Name"

setmode"virtualization"

setmutation"true"

此脚本段设置了目标函数的虚拟化级别,并启用代码变形(Mutation)功能,有效提升代码混淆程度。

3.批量处理与条件判断

针对大型项目,VM Protect还允许使用条件表达式处理多个模块。例如:

iffile_exists("lib.dll")

addprotection"lib.dll!EncryptData"

setmode"ultra"

end if

这种灵活性在保护插件式架构或多模块系统时极具价值。

二、VM Protect如何保护代码

VM Protect采用了多种混淆、虚拟化与行为干扰技术,具备较强的抵御静态分析与动态调试的能力。以下为其核心保护手段:

1.指令虚拟化(Code Virtualization)

其最具代表性的技术是将目标函数编译为VM Protect自定义指令集,并由嵌入式虚拟机解释执行。即使攻击者反编译后拿到代码,也难以理解逻辑含义。

支持多种虚拟化模式:如轻量级(light)、标准(standard)、超强混淆(ultra);

可结合控制流混淆(Control Flow Obfuscation)进一步增强安全性。

2.调试与反调试干扰

在执行期间,VM Protect会主动阻止常见调试器的附加行为,例如:

检测是否运行在OllyDbg、x64dbg等调试器中;

利用API Hook检测Is Debugger Present、Check Remote Debugger Present;

插入调试陷阱,令程序在非法分析时崩溃退出。

这些机制对于阻止外挂分析、破解尝试具有良好效果。

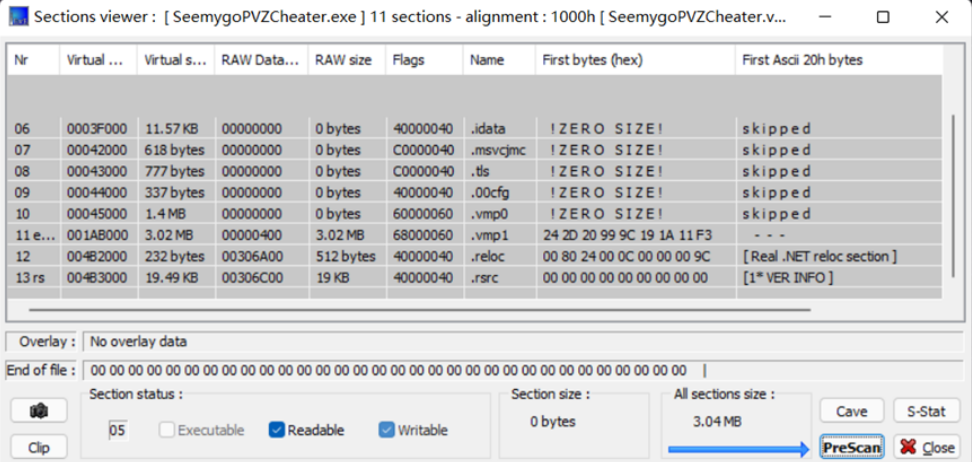

3.多态与变异编译

VM Protect支持每次加壳时生成不同的机器码,即使对同一输入文件进行两次保护,其生成的二进制结果也完全不同。这极大地提升了防止签名识别和绕过的难度。

4.运行时环境校验

除了静态保护外,VM Protect还允许在运行时执行完整性检测,包括:

校验程序是否被篡改;

检查是否加载未知DLL或外挂模块;

对非法运行环境进行强制退出。

三、如何结合调试防护机制提升整体软件安全性

在了解VM Protect的脚本使用和保护机制后,开发者可进一步通过结合调试防护技术来提升整体系统的安全强度,特别是在商业软件、金融系统、工控软件等场景中具有重要意义。以下为几个关键建议:

1.引入多层次防护结构

基础层:采用VM Protect进行函数级别的虚拟化;

中间层:对关键数据结构进行加密存储,避免明文泄露;

高层逻辑:采用运行时完整性校验机制,结合CRC32、SHA256对模块进行签名验证。

通过这种多层嵌套的策略,可有效抵御逆向工程攻击。

2.动态调试干扰与反沙箱机制结合

在VM Protect外部代码中结合反沙箱与反虚拟机技术,例如:

判断系统是否存在VMware虚拟驱动;

检测用户交互行为,防止自动化分析;

利用时间窗口机制识别调试延迟。

通过这些方式配合VM Protect原生反调试能力,构建更加完善的运行时防线。

3.与授权系统配套使用

VM Protect提供License SDK,允许开发者构建自己的授权验证机制,包括:

基于硬件指纹绑定License;

设定试用时长或次数;

动态加载License配置文件与激活码解析。

这种方式可以大大减少非法复制或批量盗版传播的风险。

总结

在当今软件安全威胁愈演愈烈的环境下,VMProtect凭借其强大的虚拟化引擎、脚本自动化配置能力以及对调试分析的有效干扰手段,成为众多企业和开发者在合法范围内保护知识产权的利器。通过合理使用VMProtect的脚本功能,不仅能够实现自动化、批量化的加壳流程,还能针对不同模块自定义保护等级与策略;而其在代码保护层面通过虚拟化、多态编译、反调试等手段构建了坚固的防线,有效阻止逆向工程和非法篡改行为。进一步结合调试防护与授权系统联动机制,能显著提升整个应用系统的安全等级。综合来看,VMProtect如何使用脚本VMProtect如何保护代码这一话题不仅技术实用,更具战略意义,是开发者在面对软件加密与授权管理时不能忽视的重要内容。