在软件安全领域,代码混淆和符号信息保护始终是应对逆向工程和反编译攻击的关键手段。尤其是涉及商业软件、防破解系统、安全驱动和加密引擎等应用场景时,开发者必须通过有效的工具来提高逆向分析门槛。VM Protect作为目前较为成熟的商业代码加壳与虚拟化混淆工具,具备代码虚拟化、控制流扭曲、API混淆、符号清除等一整套反分析功能。本文将围绕“怎样用VM Protect添加代码混淆VM Protect如何防御符号泄漏”展开技术讲解,并结合实战细节,分析其在信息隐藏、反破解和二进制安全方面的有效性。

一、怎样用VM Protect添加代码混淆

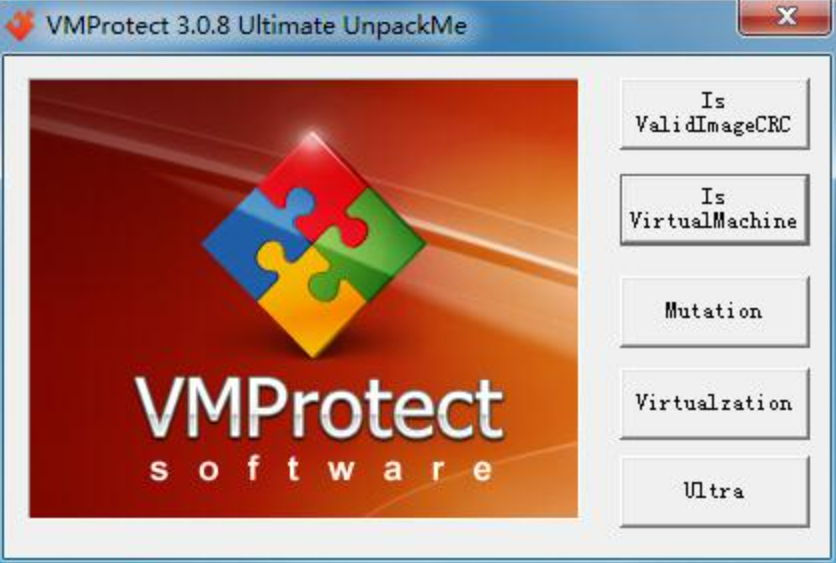

代码混淆的本质是通过改变源代码或汇编代码的结构和表达方式,使其在功能不变的前提下难以被逆向分析者理解。VM Protect支持多种级别的混淆策略,操作上灵活、适配性强,适用于从GUI工具到自动构建脚本等多种开发流程。

使用函数级虚拟化(Function Virtualization)

在主界面中选中需保护的函数,右键选择“Protect with Virtualization”。此操作将原始汇编指令转换为VM Protect自

定义虚拟机的中间码,并通过随机生成的解释器执行。这种方式不仅使静态工具(如IDAPro、Ghidra)无法识别出逻辑关系,还打乱了指令地址与控制流,严重干扰逆向者的理解路径。

启用控制流扭曲(Control Flow Flattening)

VM Protect提供混淆选项如“Obfuscate Jumps”、“UseOpaquePredicates”,这些配置将控制流结构打散成无意义分支,或使用总是返回真/假的伪装条件,达到掩盖真实逻辑结构的效果。例如,if-else结构可被改写为switch-case+无效跳转组合,使得控制流图极其复杂化。

混淆常量和字符串(Constantand String Obfuscation)

字符串与常量信息是逆向者定位功能点的关键线索。通过勾选“Obfuscate Constants”及“Encrypt Strings”选项,VM Protect会将常量进行算术拆解、字符串加密,并仅在运行时解密还原,避免在内存镜像中被静态检索。

指令替代与伪操作插入

VM Protect允许设置“Instruction Substitution”,将某些逻辑运算替换为等效但冗长的伪操作序列,并加入无意义NOP、MOV或JMP指令,进一步降低自动识别率。

反汇编干扰机制

可开启“Anti-Disassembler Tricks”,利用跳转链、未对齐指令、反向跳转等方式干扰IDA、Ghidra生成准确伪码,大幅提升分析难度。

二、VM Protect如何防御符号泄漏

符号泄漏往往发生在开发阶段未清理调试信息、导出表中函数未重命名、字符串未加密等情况下。攻击者可以通过ELF或PE文件头快速读取函数名、变量名及调试路径,直接定位关键逻辑点。因此,在使用VM Protect时,需特别注意以下防护手段:

清除调试符号与段信息

通过勾选“StripDebugInformation”,可清除所有PDB、DWARF、CodeView调试段,防止调试器读取源文件路径、变量名、函数注释等敏感内容。建议在Release构建中默认关闭调试生成,并在加壳前检查是否存在`.pdb`文件。

隐藏导入地址表(IAT)与函数符号

VM Protect支持“Hide Import Table”与“Rename Exported Functions”。启用该选项后,函数名称将被替换为随机字符组合,IAT将被混淆为VM层指令中的动态绑定过程,常用API如GetProcAddress、LoadLibraryA等将不再显式出现在反汇编器中。

字符串加密机制

即便符号被清除,程序中的提示文本、日志输出或异常信息也可能被利用作为侧信道。VM Protect提供“String Encryption”,支持在运行时动态解密并释放,再通过指定回调机制进行缓存,避免明文长驻内存。

替换资源中泄露的元数据

有些软件会在资源区嵌入配置JSON、XML、加密KEY等敏感数据。VM Protect在保护过程中也可对资源段加密或压缩,配合使用自定义解包函数(通过VM ProtectSDK),确保关键元数据无法被直接提取。

检测符号提取工具行为

使用VM Protect SDK中的VM ProtectIs Debugger Present、VM ProtectIs Virtual Machine Present等函数,在运行时动态判断是否存在调试器或符号提取器注入行为,及时做出退出、崩溃或自毁等处理。

三、VM Protect混淆对自动化分析工具有何防护效果

当前越来越多的安全分析手段依赖自动化工具,如Binary Ninja的API Graph分析、Ghidra的函数识别插件、IDA Python脚本等,这些工具能批量提取程序结构,恢复函数参数与调用关系。那么问题来了:VM Protect的混淆机制是否足以抵御这些现代自动化分析器的入侵?

综合当前主流实践,答案是“具备较强防护能力,尤其是结合多策略时效果显著”。原因如下:

控制流伪装对CFG自动识别效果强

Ghidra等工具构建CFG时极度依赖条件跳转和分支结构的可读性。VM Protect通过插入死代码路径、动态跳转地址计算等方式,使得基本块生成出现误判或丢失。

虚拟化指令结构完全脱离标准ISA

当函数被虚拟化后,其不再保留任何标准x86或ARM指令结构,自动分析器即便通过指令识别,也无法还原虚拟机解释器内部状态机,导致调用关系图中断。

异常链混淆破坏调用栈追踪

VM Protect插入SEH异常捕获或VEH执行路径,可破坏调用栈回溯,使得动态分析器无法根据返回地址追踪函数上下文。

自定义编码方式干扰二进制特征识别

常规分析工具依赖二进制模式识别特征函数(如strcmp、memcpy),VM Protect可通过opcode替换、自定义封装等方式规避这些fingerprint。

自动分析工具难以模拟VM状态迁移

即便使用模拟器,VM Protect生成的指令结构复杂、解释器动态生成,且状态间跳转路径不唯一,使得自动符号执行工具极难完整还原。

总结

综上所述,VM Protect在代码混淆与符号信息防护方面提供了广泛而深入的策略。若能结合不同级别的混淆方式、启用多层反调试与反分析机制,并搭配开发流程中的构建优化,开发者可极大提升软件在生产环境中的安全强度。当前逆向技术依然难以对高度混淆+虚拟化+反符号泄漏三重保护下的软件形成有效解构,“怎样用VM Protect添加代码混淆VM Protect如何防御符号泄漏”这个问题的最佳答案,正是合理配置与实战演练的不断结合。