随着软件供应链攻击频率不断上升,越来越多的开发者开始意识到传统加壳、混淆等手段已经无法单独应对当今复杂的安全威胁。在此背景下,VM Protect不仅仅是一个通用的软件加壳工具,更是在防御供应链攻击、保护异常处理机制方面发挥出显著的技术优势。围绕“VM Protect如何防御供应链攻击VM Protect如何处理异常处理链”这一主题,本文将从两个技术核心维度展开详细说明,并进一步探索其在更深层安全防护架构中的可拓展性。

一、VM Protect如何防御供应链攻击

软件供应链攻击是一种典型的“上游渗透”方式,攻击者通常会在开发、构建、依赖加载或交付阶段植入恶意代码,绕过终端防御系统,直接在目标用户系统中激活恶意行为。VM Protect通过以下机制在防御这一攻击链中提供有效支持:

构建阶段代码完整性验证

在CI/CD流程中使用VM Protect的SDK接口,可以自动对核心模块的代码段进行签名校验。例如,通过哈希摘要比对方式验证最终可执行文件与构建模板是否一致,识别是否存在中途篡改。

模块虚拟化防止恶意注入

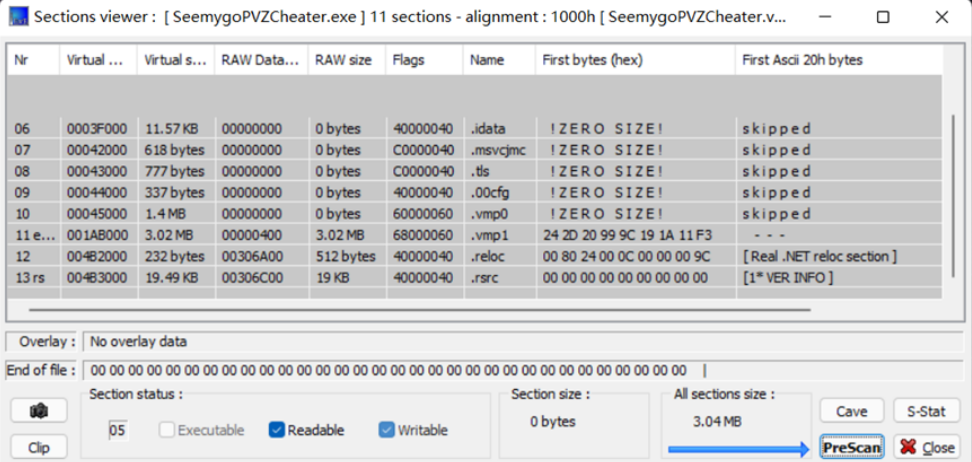

VM Protect支持将关键逻辑函数转换为独立虚拟指令执行路径,使得即使供应链某一阶段被恶意软件感染,也无法轻易分析和修改这些虚拟代码,从而阻断注入攻击的有效性。

加密与认证保护加载模块

供应链攻击往往会通过DLL劫持或替换来实施植入,VM Protect允许开发者对所有加载模块进行数字签名校验及路径白名单控制,非授权文件加载将被即时阻断。

多层加壳+控制流混淆

将VM Protect与构建流程结合,对核心组件进行分层加壳处理,结合控制流重构技术(Control Flow Flattening),打乱程序逻辑顺序,让逆向分析工具难以还原正常调用链,极大提高攻击者工作成本。

动态环境检测机制

供应链攻击常伴随脚本化自动注入,VM Protect集成动态反分析机制,通过监测调试器、虚拟机、沙箱环境等特征,阻断代码在不可信环境中运行,防止调试植入行为。

数据段加密与运行时解密

即使攻击者替换资源或配置文件,VM Protect也能通过运行时解密控制逻辑,使得未经授权的数据修改无法被正常解释执行。

二、VM Protect如何处理异常处理链

异常处理机制在Windows平台是一种关键的系统控制手段,常用于处理错误、调试状态、指令跳转等。恶意软件常通过Hook异常链(例如SEH、VEH)控制程序执行路径,或绕过反调试机制。而VM Protect针对异常处理链的防护策略,则从根源强化系统稳健性:

VM Protect自动封装SEH链保护

VM Protect在加壳后,能够自动插入额外的SEH结构,包裹在关键函数周围,形成自身控制的异常分支。即使外部攻击者试图添加或劫持新的异常处理器,也难以干扰原有执行逻辑。

异常路径加密保护

对于使用异常处理机制引导核心功能执行的模块,VM Protect会采用虚拟化指令与运行时解密相结合的方式,使得异常路径在未解密前无法被静态工具识别,避免被逆向还原或插入恶意跳转。

检测非法异常结构修改

异常处理表(例如SEH链中的Next字段、Handler指针)被攻击者篡改后常常导致程序崩溃或跳转到shell code。VM Protect能够通过定期完整性检查这些结构的指针值与代码偏移匹配关系,从而发现潜在篡改行为。

VEH多实例混淆机制

VM Protect支持多重异常处理层级,每一层都可以通过不同的虚拟化模板编译,降低VEH(Vectored Exception Handler)被全局拦截的概率。开发者可以将程序中的不同代码段分别绑定到不同的异常处理逻辑上,实现多点防御。

配合调试器欺骗策略

部分调试器通过监控异常行为进行断点定位,而VM Protect可设计“伪异常”逻辑,即在正常流程中故意抛出异常,但通过VM Protect封装实现快速处理与恢复,让调试器误判程序状态,从而失去调试追踪能力。

三、VM Protect如何与软件生命周期安全管理体系整合

在现代软件开发周期中,安全已不再局限于部署阶段,而是贯穿于从编码、构建、测试到交付的全流程。结合前文中VM Protect在防御供应链攻击与异常处理链方面的技术机制,接下来探讨一个关键问题:VM Protect如何与整个软件生命周期的安全管理体系深度整合?

开发阶段:集成SDK实现代码模块分级加密

开发者可利用VM Protect提供的函数级别保护API接口,对不同敏感等级的模块进行差异化加密策略配置,比如通信接口模块启用强虚拟化,UI模块采用轻量混淆,提高整体性能可控性。

编译构建阶段:自动化加壳流水线部署

通过在构建工具如Jenkins、GitLab CI中部署VM Protect命令行接口,保证每次版本生成都自动触发保护操作,防止中间产物在构建服务器上被恶意替换或注入。

测试阶段:配合防调试检测进行灰盒测试

结合动态测试工具,在测试环境模拟调试器、逆向工具接入,验证VM Protect的反调试逻辑是否正常触发,提升防御策略的可验证性与可追溯性。

交付阶段:数字签名与白名单认证整合

在交付阶段使用VM Protect结合第三方签名工具(如Microsoft Authenticode),确保最终部署包在客户环境中能通过签名验证,同时配置运行白名单机制阻止非法修改或插入。

运维阶段:日志钩子记录异常链事件

VM Protect允许与第三方日志工具(如ELK、Splunk)对接,将异常处理链的触发事件上报至安全监控中心,构建基于行为的入侵检测机制(HIDS)。

总结

综上所述,围绕“VM Protect如何防御供应链攻击VM Protect如何处理异常处理链”这个双重技术主题展开的分析表明,VM Protect不再仅是单纯的加壳工具,而是一种兼具构建防护能力与运行时检测能力的综合性软件安全加固方案。其优势在于与软件全生命周期深度融合,从源头预防到执行阶段防御,再到部署阶段验证与运维期监控,实现对攻击行为的全链路阻断与响应。