在当前网络安全环境日益复杂的背景下,软件开发者和安全工程师越来越重视软件的安全加固,尤其是防止被逆向工程与调试分析。VM Protect作为一款功能强大的商业加壳与混淆工具,其在反调试领域具备高度实用性。本文围绕“怎么用VM Protect添加反调试怎样用VM Protect设计反调试技术”这个核心主题展开,通过实操方式与策略设计细节,深入剖析如何借助VM Protect进行高强度反调试防护。

一、怎么用VM Protect添加反调试

VM Protect提供了多种集成式反调试功能,开发者可以通过图形界面或脚本自动化设置实现复杂的调试检测机制。操作方式简洁但效果深远,能有效干扰主流调试器如OllyDbg、x64dbg、Win Dbg的行为,防止逆向者跟踪关键业务逻辑。

启用内建反调试模块

在VM Protect的保护选项中,直接勾选“Anti-Debugger”功能,可以自动插入一套静态与动态混合的调试检测机制。该机制包含API调用检测(如IsDebuggerPresent、Check Remote Debugger Present),异常处理异常跳转,以及查询调试寄存器等技术。

利用SEH异常判断调试状态

VM Protect可自动生成结构化异常处理(SEH)代码,通过触发非法指令或访问非法地址,再根据是否抛出异常来判断是否被调试器劫持。调试器会改变异常传播行为,从而被程序捕捉。

检查系统调试状态标志

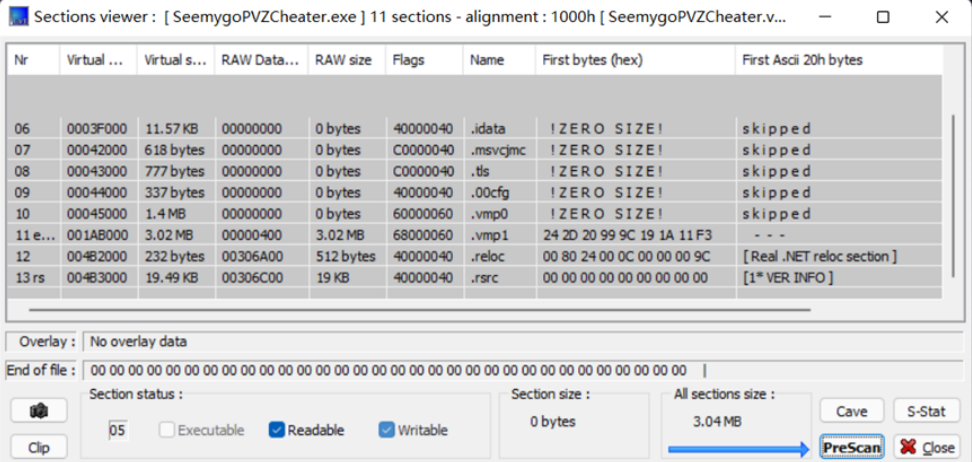

Windows操作系统内核提供了调试相关标志,例如PEB结构中的BeingDebugged字段。VM Protect插件可在程序运行前,自动插入汇编检测指令,读取这些标志并决定是否终止程序。

注入反调试汇编片段

对某些性能要求较高的程序,VM Protect允许用户自定义嵌入式汇编逻辑。例如通过获取Nt QueryI nformation Process中的Process Debug Port属性,检测是否存在调试端口连接行为。

使用VM ProtectSDK扩展检查逻辑

VM Protect提供了开发者工具包SDK,可通过VM ProtectIs Debugger Present等接口函数,编写自定义逻辑嵌入在核心代码中,提升检测精度并规避静态模式被识别。

动态修改执行路径

VM Protect支持在检测到调试器后,动态修改执行路径,触发崩溃、死循环、退出等异常行为,阻止调试器正常运行。

二、怎样用VM Protect设计反调试技术

设计一套真正高效的反调试策略,关键不止于简单勾选选项,还需理解调试器行为特征、操作系统机制以及反分析工具的工作方式,才能在VM Protect框架下实现强度与隐蔽性的统一。下面列举几个常见且有效的反调试技术思路:

异步检查结合关键路径延迟

将反调试代码设计为独立线程运行,避免直接暴露在主线程逻辑中。通过定时器延迟触发调试器检测,结合VM Protect的线程隐藏技术,使得分析者难以在初期察觉。

动态函数跳转与解密

VM Protect提供“Dynamic Import”和“Inline Encryption”机制,可用于实现函数调用的动态绑定,例如调试检测函数地址在运行时才解密并调用,规避符号提取和静态扫描。

基于内存完整性的检测

可结合VM Protect中的代码完整性检测选项,实时监测内存段是否被断点修改或插入钩子(Hook),一旦发现中断指令或非法指令替换,可主动崩溃程序。

跳板函数反跟踪设计

设计中可使用大量“跳板函数”结构,即关键函数之间不直接调用,而是通过VM Protect随机生成的跳转模板进行多次间接调用,使得调用栈深度无法还原。

利用异常路径触发程序自毁

在检测到调试器存在时,设计VM Protect执行路径强制跳转至资源销毁段,删除关键配置、错误覆盖内存等,使得即便调试者尝试dump也无可用信息。

检测虚拟化环境或硬件模拟

VM Protect支持虚拟机检测(如VMware、VirtualBox)及硬件断点位检测。设计反调试逻辑时可结合这些信息进行多层验证,提高攻击者搭建调试环境的复杂度。

利用反调试行为产生干扰信号

例如频繁读取寄存器状态、执行不稳定API调用、反复切换线程上下文等,会干扰调试器的断点捕获和步进执行,从而拖慢甚至阻止分析者获取程序核心逻辑。

三、VM Protect能否防御IDA和x64dbg的自动脚本调试

随着IDA、x64dbg等逆向分析工具愈发智能化,逆向者往往不再手动调试,而是依赖自动化脚本对加壳程序进行批量处理。这种情况下,仅靠基础反调试技术难以形成有效防护。那么问题来了:VM Protect能否防御IDA和x64dbg的自动脚本调试?

答案是:在合理配置和深入集成的前提下,VM Protect可以有效阻断自动化脚本调试的运行流程,具体原因为:

动态路径阻断自动流程

自动脚本依赖预定义断点与控制路径,VM Protect插入的动态跳转逻辑与地址虚化打乱了断点的预期位置,使得脚本流程中断。

控制流不一致干扰状态判断

脚本判断行为基于调用关系与函数返回状态,VM Protect的控制流混淆与伪条件判断使得自动化工具的逻辑无法稳定识别目标函数是否执行成功。

利用虚拟化代码混淆脚本执行上下文

VM Protect将函数转化为虚拟指令集后,脚本工具无法读取原始指令内容,进而失去静态分析与定位能力。x64dbg中断点脚本将无法命中逻辑点。

检测脚本注入行为

可通过检测执行时间偏移、异常系统调用行为、函数返回值变化等方式识别是否被脚本注入自动断点,一旦判断成功可终止进程或自毁代码段。

VM Protect配合硬件断点检测提升强度

自动化脚本常使用硬件断点提高效率,VM Protect提供硬断点检测函数,一旦发现DR0\~DR7寄存器被设置,可立即执行退出处理。

总结

综上,“怎么用VM Protect添加反调试怎样用VM Protect设计反调试技术”这两个问题并不是独立存在的,它们构成了完整的防分析体系。开发者在设计软件安全防护方案时,既要掌握VM Protect的基本操作手法,又要深入理解调试器行为、自动化工具机制,进而构建出一套多层级、动态变化、难以预测的反调试防护体系。只有通过实战测试和不断演进,才能真正实现对软件核心逻辑的有效保护。