VM Protect是一款高度集成的商业加壳工具,其通过虚拟机技术、混淆编译、反调试机制等方式对二进制程序进行多层次保护。然而,由于VM Protect在运行层面高度干预程序逻辑,一旦使用配置不当,极易在执行阶段触发异常或误报,甚至影响系统稳定性。为了确保其在实际项目中既能有效增强安全性,又不会引起运行故障或被安全软件错误拦截,开发者有必要深入理解其报错机制与优化方式,从根源上进行调试与改进。

一、VM Protect为什么报错

VM Protect在加壳、虚拟化与保护配置中会触发多种系统级操作,这些操作一旦与运行环境或目标代码逻辑不兼容,便可能导致程序在运行时崩溃或异常退出。主要报错原因包括以下几类:

1.虚拟化指令冲突

VM Protect通过将原始代码转换为虚拟指令集运行于自定义VM中,但:

如果某些函数调用中包含动态跳转或反射机制,虚拟机会因指令映射不一致而报错;

某些高级编译器优化(如LLVM、GCC-O3)会生成不兼容指令块,导致虚拟化逻辑错误。

例如,函数中使用了`jmpecx`类间接跳转指令,若虚拟化后地址未准确映射,将引发非法访问异常。

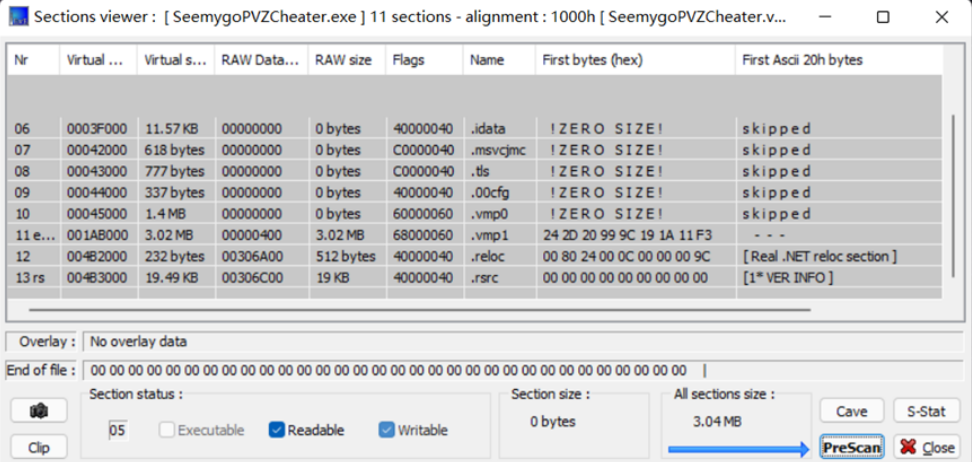

2.加壳后的资源错位

在使用VM Protect加壳后:

程序原有的PE资源节(如图标、对话框、版本信息)会被重打包;

若软件运行时通过硬编码访问特定资源偏移位置,加壳后地址变化将导致访问错误;

某些自解压或自校验模块对资源段位置敏感,加壳后会触发CRC错误或非法读取。

3.与杀毒软件或安全软件冲突

由于VM Protect加密后的行为类似于恶意代码的“自修改、自保护、反调试”特征,因此:

常被主流杀毒引擎(如Windows Defender、Kaspersky、Avast)误判为PUA(潜在有害程序)或Trojan;

某些沙箱类软件(如Comodo、Deep Freeze)会限制其访问动态内存页或注入模块,导致运行失败;

使用系统API重定向机制的程序会因安全策略而被直接拦截。

4.调试环境引发的非预期行为

VM Protect默认内置反调试检测逻辑,包括检查`Is Debugger Present()`、异常处理链、断点检测等。一旦:

开发人员在IDE中附加调试器运行;

使用Wireshark、x64dbg等调试工具;

或在虚拟机(VM Ware/Virtual Box)中执行加壳程序;

都可能引发触发式中断或反调试退出机制。

5.APIHook破坏保护链

加壳后的程序若被安装了第三方APIHook工具(如DLL注入或Windows钩子程序),可能打断VM Protect构建的函数跳转链,造成程序逻辑异常,特别是:

GUI类Hook工具(如Win Spy、Auto HotKey);

安全分析类拦截器(如Proc Mon、Detours);

游戏外挂检测机制,误将VM Protect识别为作弊工具。

二、VM Protect怎么降低误报

降低误报的核心在于:合理设置保护级别、优化加壳策略、配置兼容模式,并配合杀软白名单或可信软件认证流程,避免触发系统与第三方安全策略的误判。

1.合理选择虚拟化方式

VM Protect提供多种保护模式,开发者应根据功能模块的重要程度及对性能的要求合理配置:

对重要算法模块使用Ultra虚拟化;

对高频函数使用Mutation混淆或标准壳;

避免在UI事件响应、键鼠监听等高频区域使用复杂虚拟化。

这种分层防护能在不牺牲性能的前提下,减少因虚拟机执行异常而导致的崩溃或报错。

2.禁用部分激进选项

VM Protect项目设置中有些“过度防护”选项容易引发系统误报或不兼容,建议:

关闭“全局反调试”标志(GlobalAnti-Debugging);

不启用“自动强制终止进程”选项;

避免使用“混淆导入表”功能过度干预系统模块。

3.编译前做好兼容性评估

建议在加壳前对程序代码进行以下优化:

将所有资源调用位置从硬编码地址改为标准API(如Load Resource);

将动态链接库依赖项改为静态导入或延迟加载;

保证程序在未加壳状态下,能在最低系统权限、沙箱环境中稳定运行。

4.提交白名单与数字签名

降低杀软误报的有效方式之一是:

将加壳后的程序提交到主流杀毒引擎做白名单处理(如Microsoft Defender Security Intelligence、Kaspersky Whitelist);

为程序加上可信CA机构签发的数字签名(Code Signing Certificate),如DigiCert、GlobalSign等;

建议在提交版本前做多引擎检测(使用Virus Total等工具)确保无误报。

5.使用VM Protect调试模式测试加壳结果

VM Protect支持输出日志功能,可设置:

```vmp

[Project]

LogLevel=3

LogFile="vmp_log.txt"

```

在调试模式下运行可观察程序是否因指令跳转失败、虚拟机初始化失败、代码段不可执行等引发异常,有助于开发者精确定位问题并调整策略。

三、VM Protect如何调试受保护程序以提升稳定性

在对VM Protect加壳程序进行维护时,如何调试已经加壳的应用是一个常被忽略却十分关键的问题。传统调试方式已无法直接使用,开发者需要掌握一些“间接调试”技巧,确保程序在加密后仍然可控、稳定。

1.使用符号标记调试版本

建议为调试版本保留未加壳符号表(如PDB文件),通过VisualStudio、IDAPro等工具,在加壳前做充分测试,然后再切换为加壳版本。可通过预定义宏控制:

```cpp

#ifdefDEBUG

//无壳逻辑

#else

#pragmaVM Protectbegin

//关键逻辑

#pragmaVM Protectend

#endif

```

2.借助调试壳或解壳工具

部分商业团队使用定制版调试壳(DebugStub),允许设置断点、追踪变量,仅在验证无误后再封装正式壳。

3.通过行为日志间接分析问题

在受保护函数入口和出口写入行为日志,如使用log4cpp、spdlog记录函数调用路径、返回值、状态码等,用于分析程序在生产环境下出错的原因。注意避免日志暴露加密关键逻辑。

4.使用VM ProtectAPI反馈机制

VM Protect提供部分反馈接口,如:

`VM ProtectIs Protected()`判断当前区域是否处于保护中;

`VM Protect Decrypt String()`加密字符串解密;

`VM Protect Set Serial Number()`设置序列号参数;

可配合程序行为逻辑进行动态调试或重构处理分支,增强运行弹性。

总结

VM Protect的高安全性与可配置性,使其在软件安全加固领域扮演关键角色,但也正因为其深入干预程序运行机制,使其更容易引发兼容性问题或误报现象。开发者要在使用过程中准确理解虚拟化、加壳、反调试等策略的原理和副作用,通过合理的模块划分、调试流程、白名单机制和日志分析手段,实现稳定性与安全性的最大化。只有充分掌握VM Protect的特性与限制,才能真正构建出高可靠、低风险的软件安全防线。