在软件安全防护领域中,静态分析与篡改攻击是逆向工程常见的两大手段,尤其在商业软件、加密算法、注册机防护等场景中尤为常见。VM Protect作为业内广泛认可的代码虚拟化加壳工具,其强大的指令混淆、虚拟机重写、反分析和反篡改功能,已成为开发者抵御安全威胁的核心武器。本文围绕“怎样用VM Protect添加反静态分析怎么用VM Protect编写反篡改检测”为主题,深入解析实战中的操作方法与策略设计。

一、怎样用VM Protect添加反静态分析

为了防止IDAPro、Ghidra等静态反汇编工具对程序进行结构重构与逻辑识别,VM Protect提供了一系列反静态分析机制,可有效提升逆向门槛。

1.使用虚拟化保护代码段

VM Protect支持将目标函数转换为虚拟机指令流。此举不仅打乱原始汇编结构,还将控制流重构为自定义状态机,彻底破坏传统的函数图生成能力。操作步骤如下:

在GUI界面中加载原始程序;

选择需保护函数,在右键菜单中点击“Protect with Virtualization”;

编译生成后,该函数指令将被替换为非线性VM代码。

2.启用控制流混淆(Control Flow Obfuscation)

该功能插入大量伪跳转、无效条件判断及异常路径,使得分析工具无法重建准确的基本块与调用图。推荐开启如下选项:

Obfuscate Constants(混淆常量)

Obfuscate Jumps(混淆跳转)

UseIndirect Calls(使用间接调用)

3.隐藏导入表与符号信息

静态分析常依赖IAT(Import AddressTable)与调试符号信息识别API调用路径。建议勾选以下保护策略:

Strip DebugI nformation

HideImport Table

Encrypt Resources

4.检测静态分析工具特征

VM Protect可在程序运行初始化中插入检查逻辑,例如检测是否被Ghidra等静态工具提前加载文件句柄,或分析进程是否被某些DLL注入。

5.应用自定义壳外混淆策略

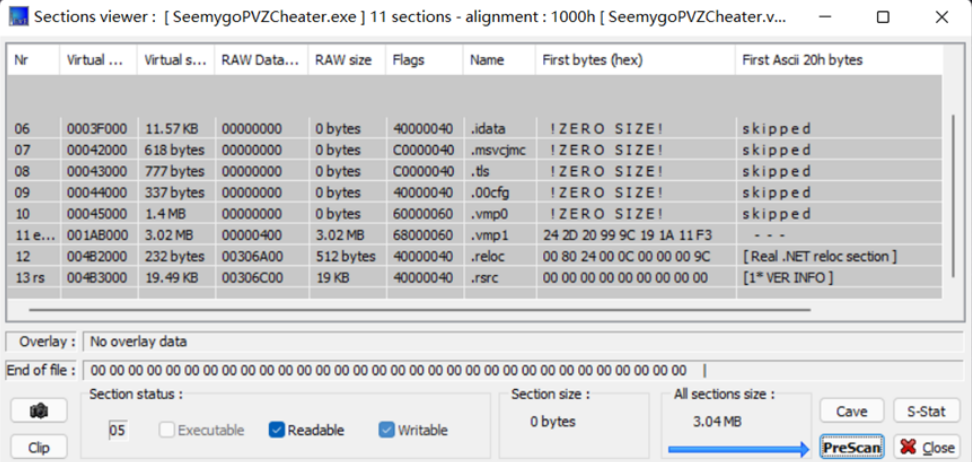

可结合VM Protect加壳后对PEHeader、Section段名、EntryPoint等进行重写,如设置无效的节名(如“.xyz”,迷惑分析工具)或修改时间戳等,进一步提升误导性。

通过上述策略,软件的静态分析复杂度将大幅提升,从而保护内部算法、数据结构和调用链不被破解者轻易洞察。

二、怎么用VM Protect编写反篡改检测

反篡改机制主要用于检测程序文件、内存内容或关键段是否被恶意修改,并在异常情况下采取防御或退出措施。VM Protect不仅支持标准壳层保护,还允许开发者通过其SDK嵌入自定义反篡改逻辑。

1.使用VM Protect自带的Anti-Tamper功能

在保护设置中勾选“EnableAnti-Tamper”,系统会自动为受保护代码段生成哈希签名,并在运行时比对。若检测到任何改动,将触发异常或直接终止执行。

2.集成VM ProtectSDK自定义校验

VM Protect提供了如下函数用于反篡改:

VM ProtectIs ValidImageCRC32()

VM ProtectIs Protected()

可在关键逻辑段添加如下代码:

cpp

if(!VM ProtectIsValidImageCRC32()){

//文件被修改,执行退出逻辑

ExitProcess(0);

}

3.对关键函数做双重校验保护

建议将重要算法用虚拟化包裹后,再结合哈希校验封装一层逻辑。例如:

获取函数地址;

遍历其机器码内容并生成SHA256摘要;

与预设签名比对,结果不符立即阻断调用。

4.动态校验资源与配置文件

除了程序本体,配置文件、外部模块(如插件DLL)也容易成为篡改目标。可以用VM Protect保护其加载逻辑并嵌入如下策略:

读取文件时进行CRC或MD5校验;

设置校验结果与用户授权信息绑定,避免伪造License文件;

5.部署多点检测机制形成链式保障

单一校验点易被Patch或Nop跳过,建议:

在多个函数中嵌入一致性校验代码;

使用随机触发策略(如每次运行检测不同段);

联合反调试检测,触发调试即强制校验文件完整性。

通过这些操作,不仅防止了传统的手动修改,还可有效阻挡自动化脚本对程序行为的恶意篡改与重构。

三、VM Protect在多平台环境下的保护效果一致性问题如何解决

在实际项目中,开发者往往会关心一个实用问题:VM Protect生成的反调试、反篡改逻辑是否在多平台环境下依旧可靠?如何避免平台差异带来的执行不一致问题?

VM Protect虽然主要面向Windows平台,但其保护后的程序在不同版本(如Windows10、Windows11、嵌入式Windows)中运行时,仍可能遇到兼容性偏差或异常。

为了确保多平台兼容性与保护效果一致,应注意以下几点:

1.避免使用与平台高度耦合的API检测方式

如直接调用Nt Query Information Process等底层API容易在不同Windows版本中行为不一致。建议使用VM Protect内置封装API,如VM ProtectIs Debugger Present(),可屏蔽系统差异。

2.禁用过于激进的保护选项

如“Anti-DisasmTricks”或“Anti-Emulator”选项,在某些旧平台上可能导致程序无法启动。推荐在测试环境中逐项开启并评估效果。

3.使用云沙箱对保护结果进行多环境回归测试

可将加壳后的程序上传至在线沙箱如Any.Run、JoeSandbox等,对比不同系统下的运行行为与调用路径。

4.动态链接VM ProtectSDK时避免硬编码路径

部分项目会将SDK链接路径写死,若部署到其他环境将无法加载校验库,建议使用相对路径并配合错误处理逻辑。

5.使用版本隔离与平台识别逻辑切换保护策略

可在程序初始化时识别当前系统版本,并动态决定是否启用某些敏感检测逻辑,提高稳定性。

通过这些方法,可以显著提高VM Protect保护后的程序在多平台环境下的稳定性和一致性,避免误杀误报或运行崩溃的问题。

总结

本文围绕“怎样用VM Protect添加反静态分析怎么用VM Protect编写反篡改检测”展开,系统介绍了使用VM Protect进行反静态分析与反篡改的具体方法,并进一步探讨了跨平台部署中可能面临的保护效果差异问题。在当前破解技术不断进化的背景下,构建一个全面、灵活且具备自适应能力的软件安全体系显得尤为重要。通过善用VM Protect提供的多种防御机制,开发者可以有效保护程序的核心资产与运行环境安全。